Découvrez SteelCentral AppResponse pour AWS !

En externalisant l’hébergement de vos applications chez Amazon, votre service informatique perd inexorablement en visibilité de la performance.

Riverbed a récemment mis à jour sa solution AppResponse pour la rendre compatible avec le cloud d’AWS : AppResponse Cloud.

Le déploiement d’AppResponse Cloud s’effectue en deux étapes :

- Installer et configurer AppResponse Cloud dans votre VPC AWS

- Déploiement de l’une des solutions prises en charge pour recopier les paquets de votre VPC (Virtual Private Cloud) vers votre appliance virtuelle AppResponse Cloud

Dans cet article, nous allons nous pencher sur la première étape.

Installer et configurer AppResponse Cloud dans votre VPC AWS

Les instances AppResponse Cloud sont déployées à partir d’une Amazon Machine Image (AMI). Pour cela, il vous faudra envoyer votre ID de compte AWS et votre région AWS à Riverbed afin que ce dernier puisse vous partager l’AMI.

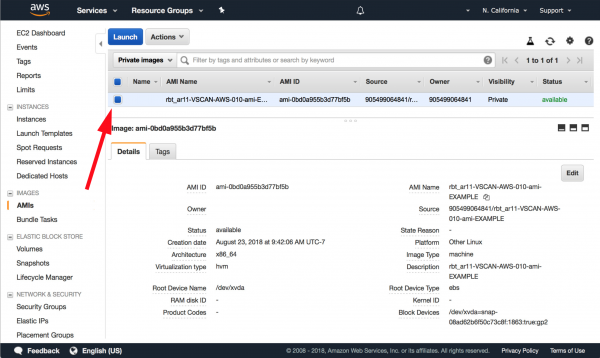

Lancer une instance depuis l’AMI AppResponse Cloud

Une fois que l’AMI est accessible depuis votre compte, vous pouvez alors déployer une instance AppResponse Cloud. Dans la console AWS, sélectionnez le service « EC2 ». Ensuite, dans le menu de gauche, sélectionnez « AMIs » sous le groupe de menu « Images ». L’AMI que Riverbed a mis à votre disposition devrait apparaître dans la liste. Sélectionner celle-ci puis cliquer sur « Launch » pour configurer le déploiement.

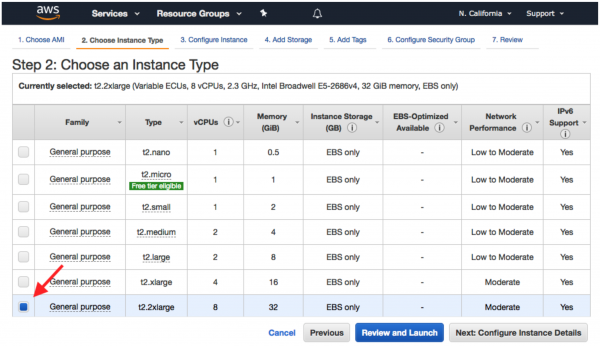

Spécifier le type d’instance

Dans la liste, sélectionnez Type : « t2.2xlarge » (8 vCPUs, 32GiB RAM) et cliquez sur Suivant.

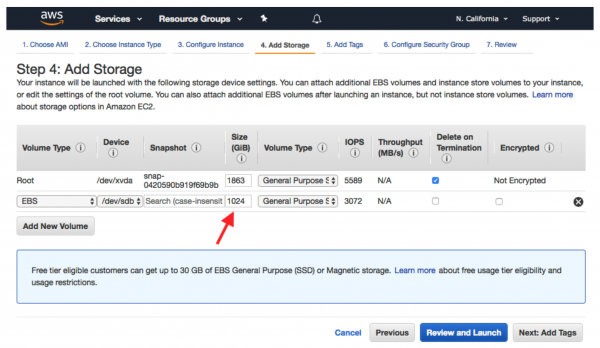

Ajouter de l’espace de stockage

Le volume principal qui est affiché (/dev/xvda) héberge l’OS et les métriques. Vous devez alors choisir de configurer un deuxième volume dédié au stockage de paquets. Pour ajouter du stockage de paquets, cliquez sur Ajouter un nouveau volume. Le second volume doit avoir une taille comprise entre 16 Go et 8 To. Sélectionnez « /dev/sdb/ » comme périphérique et cliquez sur Suivant.

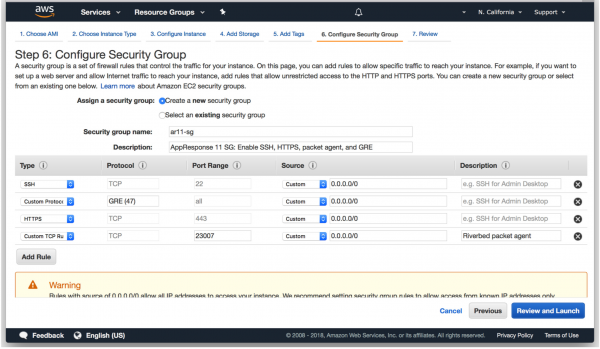

Configurer le groupe de sécurité

AppResponse Cloud dans AWS va recevoir du trafic par flux GRE. Pour cela, vous devez appliquer un profil de sécurité qui autorise le trafic GRE entrant. Pour la connectivité à l’UI et l’accès SSH, les ports correspondants doivent également être autorisés.

Si vous utilisez un agent SteelCentral (Aternity où AppInternals) comme source de paquets, vous devez également ajouter une entrée associée au port TCP 23007.

L’exemple ci-dessous montre la création d’un nouveau profil de sécurité nommé « ar11-sg », qui autorise le trafic SSH, HTTPS, GRE et Agent SteelCentral.

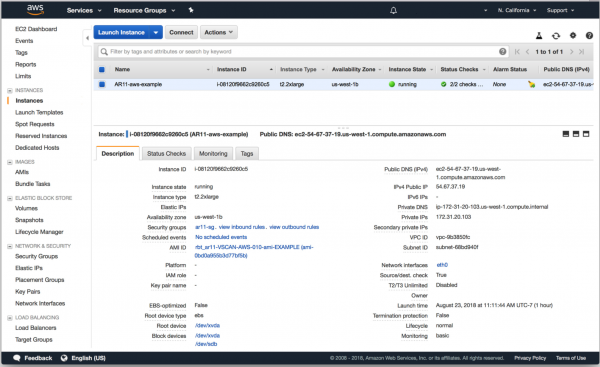

Puis lancer l’instance pour que celle-ci apparaisse dans votre liste et que vous puissiez récupérer son adresse IP (publique ou privée selon la configuration de votre infrastructure) ainsi que son ID.

Et c’est tout !

Vous pouvez maintenant vous connecter à l’AppResponse Cloud.

Pour plus d’informations, n’hésitez pas à nous contacter 🙂

Source : Documentation Riverbed.